引言

大家好。我是小黑。小黑在这里谈论为什么REST API 如此重要,以及为什么OAuth2 和JWT 在构建安全的REST API 中发挥着重要作用。

想象一下,我们每天使用的社交媒体、在线购物、银行服务等都是REST 不可或缺的一部分。

API 支持。 API使得各种系统和服务之间交换数据成为可能,让我们享受便捷的数字生活。

然而,随着技术的发展,安全问题也随之而来。未加密的API 就像一扇没有上锁的门,任何人都可以进入。现在,OAuth2 和JWT 就像一把锁和钥匙,确保只有授权的人才能进门。 OAuth2提供了完善的授权框架,但是JWT(Json

Web 令牌)用于在各方之间安全地传输信息。

REST API简介

我们首先澄清一些有关REST API 的概念。 REST(表示状态)

Transfer)是一种设计风格,定义了一组用于创建网络服务的规则。使用HTTP 协议方法进行REST,例如GET、POST、PUT、DELETE 等。

API 允许应用程序或服务访问网络上的资源。

例如,假设小黑想要开发一个天气预报应用程序。该应用程序需要来自气象服务提供商的数据。此时,休息

API是小黑与气象服务商之间的桥梁。小黑向天气服务API发送GET请求,请求特定城市的天气数据,服务返回包含天气信息的JSON响应。

//Java代码示例:使用HttpClient发送GET请求以检索天气数据

导入java.net.URI。

导入java.net.http.HttpClient。

导入java.net.http.HttpRequest;

导入java.net.http.HttpResponse;

公共类WeatherApiClient {

公共静态无效主(字符串[] args){

HttpClient 客户端=HttpClient.newHttpClient();

HttpRequest 请求=HttpRequest.newBuilder()

.uri(URI.create(\’https://api.weather.com/v1/city?name=北京\’))

。建造();

client.sendAsync(请求, HttpResponse.BodyHandlers.ofString())

.thenApply(HttpResponse:body)

.thenAccept(System.out:println)

。参加();

}

}

此代码简要演示了如何使用Java 的HttpClient 向Weather Service API 发送GET 请求并异步检索响应数据。请注意,上述URL 是假设的,应替换为应用程序中的实际API 地址。

通过这个简单的示例,您将了解REST API 如何使从各种服务检索数据变得非常简单和直接。然而,当涉及到敏感信息或需要保护的数据时,就需要纯粹的REST。

看来API 还不够。这就是OAuth2 和JWT 的用武之地,帮助您构建强大且安全的API 服务。

认识OAuth2

在讲OAuth2之前,小黑首先要解释一下什么是授权。简而言之,授权是向某人或系统授予特定权限,例如访问资源的权限。在网络中,权限确保只有授权的用户或系统才能访问敏感信息或执行关键操作。这就是OAuth2 发挥作用的地方。

OAuth2,正式名称为开放授权。

2.0是行业标准身份验证框架。这允许用户向第三方应用程序提供令牌,而不是直接暴露他们的登录信息,从而允许他们安全地授权第三方应用程序访问他们在某些服务上的信息。想象一下,当小黑想要一个日历应用程序访问她的电子邮件帐户以同步她的日程安排时,OAuth2 会派上用场。

小黑偷偷教我们一些关于如何赚钱的信息很少的网站:小黑的赚钱信息站

OAuth2的四种授权模式

OAuth2定义了四种认证模式,每种认证模式适用于不同的场景。

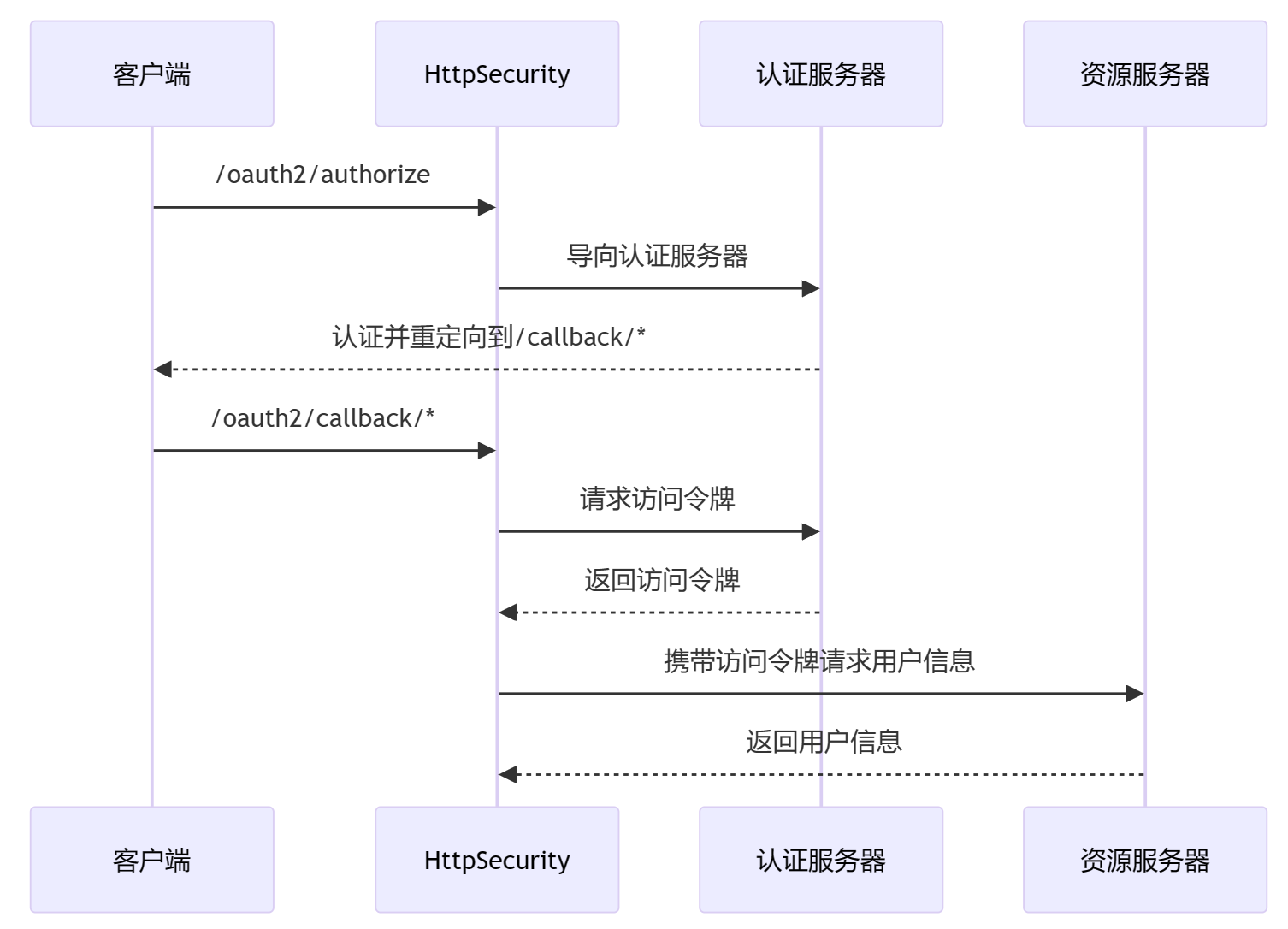

验证码模式:这是最常用的模式,适合使用服务器的Web应用程序。通过用户代理重定向获取授权码并交换token。

隐式模式:适合没有后端服务器的纯前端应用程序,例如单页应用程序(SPA)。直接在客户端获取token,无需使用授权码。

密码模式(资源所有者密码凭证):当用户信任客户端(例如用户设备上的应用程序)时使用。用户直接向客户端提供用户名和密码,客户端使用此信息获取令牌。

客户端凭证模式(Client Credentials):适合客户端访问自己受保护的资源,无需用户参与,直接通过客户端的凭证获取令牌。

下面,小黑通过Java代码示例来讲解如何实现验证码模式。因为这是最常见也是最安全的模式。

//Java代码示例:使用Spring框架实现OAuth2授权代码模式

//注意:这是一个非常简化的示例,真实的应用程序需要更完整的配置

导入org.springframework.security.config.annotation.web.builders.HttpSecurity。

导入org.springframework.security.config.annotation.web.configuration.EnableWebSecurity。

@EnableWebSecurity

公共类OAuth2SecurityConfig {

protected void configure(HttpSecurity http) 抛出异常{

http

.oauth2Login()

.authorizationEndpoint()

.baseUri(\’/oauth2/授权\’)

。和()

.redirectionEndpoint()

.baseUri(\’/oauth2/callback/*\’)

。和()

.tokenEndpoint()

.accessTokenResponseClient(accessTokenResponseClient())

。和()

.userInfoEndpoint()

.userService(customOAuth2UserService());

}

//配置访问令牌响应客户端和用户信息服务.

}

此代码使用Spring Security 和Spring

启动时设置OAuth2 授权码模式的基本示例。定义授权、重定向和令牌端点。请注意,实现OAuth2 授权码模式需要注册OAuth2 客户端详细信息并配置用户信息服务。由于篇幅限制,我们在这里不做详细讨论。

身份验证器代码模式允许应用程序安全地对用户进行身份验证,而无需他们共享用户名和密码。这种方法不仅提高了安全性,还通过为用户提供对第三方应用程序对其数据的访问的细粒度控制来改善用户体验。

深入理解JWT

说完OAuth2提供了强大的认证框架,小黑接着谈到了JWT,一个非常重要的信息安全传输技术。 JWT,正式名称为JSON Web

令牌,它是一个开放标准(RFC

7519)定义了一种紧凑、独立的方法,用于在各方之间安全地以JSON 对象形式传输信息。此方法是安全的,因为信息经过数字签名。

JWT的结构

JWT 通常由用点(.) 分隔的三个部分组成:标头、负载和签名。

标头:标头通常由两部分组成:令牌类型(即“JWT”)和使用的签名算法(例如HMAC SHA256 或RSA)。

有效负载:有效负载部分包含要发送的信息,采用称为声明的键值对形式。债权可分为三种类型:登记债权、公开债权和私人债权。

签名:要创建签名部分,您需要获取标头编码、负载编码、添加密钥,并使用标头中指定的算法对其进行签名。

使用Java生成和验证JWT

下面,小黑用Java代码示例演示了如何生成和验证JWT。为此,我们使用java-jwt 库,这是一个用于处理JWT 的流行Java 库。

首先,您需要将java-jwt 依赖项添加到您的项目中。

!– pom.xml —

依赖

groupIdcom.auth0/组ID

artifactIdjava-jwt/artifactId

版本3.8.3/版本

/依赖

现在让我们看看如何生成一个简单的JWT。

导入com.auth0.jwt.JWT。

导入com.auth0.jwt.algorithms.Algorithm。

导入java.util.Date。

公共类JwtDemo {

公共静态无效主(字符串[] args){

//创建JWT

字符串令牌=JWT.create()

.withIssuer(\’小黑\’)

.withSubject(\’JWT 示例\’)

.withExpiresAt(new Date(System.currentTimeMillis()+3600*1000)) //设置过期日期

.withClaim(\’姓名\’, \’用户\’)

.sign(Algorithm.HMAC256(\’secret\’)); //使用HMAC256 算法。 “秘密”是关键

System.out.println(\’生成的JWT:\’ + token);

}

}

此示例演示如何使用java-jwt 库生成JWT。在JWT 上设置发布者、主题、到期日期和自定义语句。然后使用HMAC256 算法和您的私钥对其进行签名。

现在让我们看看如何验证这个JWT。

导入com.auth0.jwt.JWT。

导入com.auth0.jwt.JWTVerifier。

导入com.auth0.jwt.algorithms.Algorithm。

导入com.auth0.jwt.Exceptions.JWTVerificationException。

公共类JwtVerifyDemo {

公共静态无效主(字符串[] args){

尝试{

Algorithm Algorithm=Algorithm.HMAC256(\’secret\’) //使用相同的密钥和算法。

JWTVerifier 验证器=JWT.require(算法)

.withIssuer(\’小黑\’)

.build(); //创建一个JWT 验证器。

//验证JWT

verifier.verify(\’这是之前生成的JWT\’);

System.out.println(\’JWT验证成功!\’);

} catch(JWTVerificationException 异常){

//无效签名/声明

System.out.println(\’JWT 验证失败: \’ +Exception.getMessage());

}

}

}

此代码展示了如何验证JWT。使用相同的密钥和算法创建JWTVerifier 对象,并调用其verify 方法来验证JWT。如果JWT 签名或声明不匹配,此方法将引发JWTVerificationException。

这样,JWT 提供了一种非常灵活且安全的方式在不同服务之间传递信息。

OAuth2与JWT结合的实践

现在您已经了解了OAuth2 和JWT,小黑接下来将向您展示如何结合这两种技术,为您的REST API 提供更强大、更安全的身份验证和授权机制。

结合OAuth2和JWT的好处

OAuth2提供了强大的身份验证框架,JWT确保信息的安全传输。当一起使用时,它们不仅提供安全的身份验证过程,而且还确保凭据的安全传输和验证。这种组合允许系统使用OAuth2 进行灵活的身份验证,并确保通过JWT 发送的数据的完整性和安全性。

实现流程

用户认证:首先通过OAuth2授权码方式或其他方式对用户进行认证。获取令牌:用户身份验证成功后,授权服务器向客户端颁发由JWT 组成的访问令牌。资源访问:客户端可以使用此JWT 令牌访问受保护的资源。

代码实践:使用Spring Security和JWT

假设小黑正在使用Spring Boot 和Spring Security 构建REST。

API。下面是如何组合OAuth2 和JWT 来保护此API 的简化示例。

首先,我们需要将Spring Security 和JWT 依赖项添加到我们的项目中。

!– pom.xml —

依赖

groupIdorg.springframework.boot/groupId

artifactIdspring-boot-starter-security/artifactId

/依赖

依赖

groupIdcom.auth0/组ID

artifactIdjava-jwt/artifactId

版本3.8.3/版本

/依赖

接下来,配置Spring Security 以使用JWT。

导入org.springframework.security.config.annotation.web.builders.HttpSecurity。

导入org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter。

公共类SecurityConfig 扩展WebSecurityConfigurerAdapter {

@覆盖

protected void configure(HttpSecurity http) 抛出异常{

http

.oauth2Login() //启用OAuth2登录

。和()

.authorizeRequests()

.anyRequest().authenticated() //所有请求都需要身份验证

。和()

.oauth2ResourceServer()

.jwt(); //使用JWT 作为OAuth2 资源服务器令牌。

}

}

此配置要求对所有请求进行身份验证,并指定使用JWT 作为资源服务器的身份验证令牌。

生成和验证JWT

接下来,小黑向您展示如何在授权服务器上生成JWT 令牌并在资源服务器上验证该令牌。我们将简化该过程,仅向您展示生成令牌的主要步骤。

导入com.auth0.jwt.JWT。

导入com.auth0.jwt.algorithms.Algorithm。

导入java.util.Date。

公共类TokenProvider {

公共字符串createToken(){

返回JWT.create()

.withSubject(\’用户ID或其他ID\’)

.withExpiresAt(new Date(System.currentTimeMillis() + 3600 * 1000)) //1小时后过期

.sign(Algorithm.HMAC256(\’secret\’)); //使用密钥签名。

}

}

资源服务器必须检查JWT 令牌的有效性。可以使用弹簧

JWT 对安全性的支持可以实现这一点,但具体配置和实现可能会根据您的情况和框架版本而有所不同。

通过这个实现,小黑和我们可以构建安全灵活的REST。

API不仅可以有效管理和授权用户访问,还可以保证数据传输过程中的安全。这种结合OAuth2 和JWT 的方法在现代应用程序开发中正日益成为标准。

安全实践与策略

基于OAuth2和JWT构建的安全框架,小黑接下来会讲如何进一步增强REST。

API安全性。毕竟,安全是道路上永恒的话题,需要不断关注和改进。

防范常见的安全威胁

跨站请求伪造(CSRF):CSRF攻击利用用户的登录身份验证状态,允许攻击者代表用户执行恶意操作。为了防止CSRF,可以使用Spring Security提供的CSRF保护机制。该机制要求所有状态更改请求(例如POST请求)都携带正确的CSRF令牌。

跨站脚本攻击(XSS):XSS 攻击通过将恶意脚本注入页面来窃取用户数据或伪造用户行为。防止XSS 的有效方法是确保所有用户输入都经过正确的清理和转义,以防止恶意脚本执行。

安全通信:使用HTTPS代替HTTP有助于防止数据在传输过程中被窃听和篡改。确保所有通信均通过SSL/TLS 加密是保护REST API 的基本要求。

使用OAuth2和JWT的最佳安全实践

安全密钥存储:使用JWT 时,安全存储密钥非常重要。无论密钥是对称的还是非对称的,都必须安全存储,防止泄露。

设置适当的令牌过期时间:为了降低令牌被盗的风险,您必须设置适当的访问令牌过期时间。我们建议将短期访问令牌与长期刷新令牌结合使用。

限制代币使用范围:通过限制代币使用范围,可以减少代币泄露造成的损失。例如,仅用于读取信息的令牌不应该具有修改或删除信息的能力。

检查并验证所有请求:检查并验证到达服务器的所有请求,以确保它们都具有有效的令牌,并且令牌中的权限与请求的操作相匹配。

技术示例:防范CSRF和使用HTTPS

为了更具体地演示如何实施这些安全措施,小黑在这里提供了一些技术示例。

防止CSRF:

在Spring Security 中,CSRF 保护默认启用。但是,如果您的应用程序是REST,

对于API,CSRF 保护通常会被禁用,因为API 主要使用令牌身份验证而不是cookie。如果您选择启用,可以按如下方式设置:

导入org.springframework.security.config.annotation.web.builders.HttpSecurity。

导入org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter。

公共类SecurityConfig 扩展WebSecurityConfigurerAdapter {

@覆盖

protected void configure(HttpSecurity http) 抛出异常{

http

.csrf().disable() //对于REST API,通常建议禁用CSRF保护

.authorizeRequests()

.anyRequest().authenticated()

。和()

.httpBasic();

}

}

技术栈和工具

推荐的Java框架和库

Spring Security:一个强大的安全框架,为基于Spring 的应用程序提供声明式安全访问控制。

解决方案。它支持OAuth2和JWT,非常适合用来构建安全的REST API。

java-jwt :这个库提供了一种简单的方式来创建和验证JWT令牌。它支持多种算法,易于集成和使用。

JJWT :这是另一个处理JWT的流行Java库,它同样提供了创建和验证JWT的功能,使用简单,灵活性高。

实用工具和资源

在开发和调试安全的REST API时,以下工具和资源非常有帮助:

Postman :这是一个强大的API测试工具,允许咱们发送各种HTTP请求,设置请求头,包括Authorization头,非常适合测试咱们的OAuth2和JWT实现。

OpenSSL :这是一个强大的加密工具,可以用来生成密钥和证书,对于设置HTTPS和生成JWT所需的密钥非常有用。

Let’s Encrypt :这是一个免费的、自动化的、开放的证书颁发机构(CA),提供了一个简单的方式来安装SSL/TLS证书,从而启用HTTPS。

OAuth 2.0 and OpenID Connect :理解OAuth 2.0和OpenID Connect的最佳实践非常重要,这些知识可以帮助咱们更好地理解和实施安全措施。

技术示例:使用Spring Security和java-jwt

为了具体展示如何使用这些技术栈和工具,小黑提供一个简单的示例,展示如何使用Spring Security和java-jwt生成JWT令牌:

import com.auth0.jwt.JWT;

import com.auth0.jwt.algorithms.Algorithm;

import org.springframework.security.authentication.UsernamePasswordAuthenticationToken;

import org.springframework.security.core.Authentication;

import org.springframework.security.core.authority.SimpleGrantedAuthority;

import org.springframework.security.core.userdetails.User;

import java.util.Collections;

import java.util.Date;

public class JwtUtil {

private static final String SECRET = \”非常秘密的密钥\”;

private static final long EXPIRATION_TIME = 864_000_000; // 10天

public static String generateToken(Authentication auth) {

User principal = (User) auth.getPrincipal();

return JWT.create()

.withSubject(principal.getUsername())

.withExpiresAt(new Date(System.currentTimeMillis() + EXPIRATION_TIME))

.sign(Algorithm.HMAC512(SECRET.getBytes()));

}

public static Authentication getAuthentication(String token) {

String user = JWT.require(Algorithm.HMAC512(SECRET.getBytes()))

.build()

.verify(token)

.getSubject();

return new UsernamePasswordAuthenticationToken(user, null, Collections.singletonList(new SimpleGrantedAuthority(\”USER\”)));

}

}

这段代码展示了如何使用java- jwt库生成和验证JWT令牌。通过简单的配置和代码示例,小黑希望能帮助咱们快速理解和实践如何在Java应用中使用OAuth2和JWT来保护REST

API。

通过掌握这些技术栈和工具,加上前面章节介绍的知识和实践,咱们就能构建出既强大又安全的REST

API服务。这不仅能保护咱们的数据安全,还能提升用户的信任和满意

总结

经过前面几章的探讨和学习,小黑和咱们一起走过了构建安全REST

API的旅程,从基本的概念到实践,再到进阶的安全策略和技术栈的应用。通过这个过程,咱们不仅学会了如何使用OAuth2和JWT保护REST

API,还了解了如何防范常见的安全威胁,并掌握了一些实用的工具和资源。

在现代的应用开发中,安全性是一个不能忽视的话题。随着技术的发展和攻击手段的不断进化,保护好咱们的应用和用户数据变得越来越重要。OAuth2和JWT提供了一种有效的方式来保护REST

API,但这只是安全领域广阔知识体系中的一部分。安全是一个需要持续学习和实践的过程,随着时间的推移,咱们需要不断更新知识,掌握新的技术和策略。

更多推荐

详解SpringCloud之远程方法调用神器Fegin

掌握Java Future模式及其灵活应用

小黑整的视頻会园优惠站

小黑整的生财资料站

使用Apache Commons Chain实现命令模式

接下来我将给各位同学划分一张学习计划表!

学习计划

那么问题又来了,作为萌新小白,我应该先学什么,再学什么?

既然你都问的这么直白了,我就告诉你,零基础应该从什么开始学起:

阶段一:初级网络安全工程师

接下来我将给大家安排一个为期1个月的网络安全初级计划,当你学完后,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web渗透、安全服务、安全分析等岗位;其中,如果你等保模块学的好,还可以从事等保工程师。

综合薪资区间6k~15k

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(1周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(1周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(1周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

那么,到此为止,已经耗时1个月左右。你已经成功成为了一名“脚本小子”。那么你还想接着往下探索吗?

阶段二:中级or高级网络安全工程师(看自己能力)

综合薪资区间15k~30k

7、脚本编程学习(4周)

在网络安全领域。是否具备编程能力是“脚本小子”和真正网络安全工程师的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力。

零基础入门的同学,我建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习

搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP,IDE强烈推荐Sublime;

Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,没必要看完

用Python编写漏洞的exp,然后写一个简单的网络爬虫

PHP基本语法学习并书写一个简单的博客系统

熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选)

了解Bootstrap的布局或者CSS。

阶段三:顶级网络安全工程师

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

学习资料分享

当然,只给予计划不给予学习资料的行为无异于耍流氓,这里给大家整理了一份【282G】的网络安全工程师从入门到精通的学习资料包,可点击下方二维码链接领取哦。

#以上关于构建安全的REST API:OAuth2和JWT实践的相关内容来源网络仅供参考,相关信息请以官方公告为准!

原创文章,作者:CSDN,如若转载,请注明出处:https://www.sudun.com/ask/91388.html